Doxing Espionaje y Recopilación de Información

La palabra deriva de "document" en inglés y ing, que sería un gerundio en esa lengua : documentando o algo por el estilo pero queda mejor doxing.

- Los hackers pueden rastrear datos gente "inocente" y hackear sus cuentas.

- Los expertos de seguridad pueden rastrear a los Hackers.

- Esto es un método útil que se utiliza para resolver casos de delitos cibernéticos.

- Nombre real, edad, sexo

- Identificación del correo electrónico, sitios web en que está registrados

- Página de redes sociales (facebook, twitter )

- Dirección, número de teléfono

- Los padres de los nombres y sus puestos de trabajo

- Lugar de la Educación (Escuela / Universidad, etc)

- Familiares

Si no encuentras resultados , se puede utilizar alguna otra información como un comentario.. Por ejemplo, si puso en un blog "Dare Devil". Puede continuar la búsqueda con "Pedro Dare Devil". Esto reducirá los resultados.

Si no encuentras resultados , se puede utilizar alguna otra información como un comentario.. Por ejemplo, si puso en un blog "Dare Devil". Puede continuar la búsqueda con "Pedro Dare Devil". Esto reducirá los resultados.Doxing requiere ingenio

"¿Cuál es tu mascota?", Se puede adivinar.

Se buscará con el correo electrónico o nombre de usuario. es posible que averiguar si su mi mascota es xxx.

Ataque de diccionario: Los hackers pueden obtener información sobre la víctima y crear un archivo de diccionario (lista de palabras), Utilizando el archivo de diccionario se puede romper las contraseñas. Conclusión: El Doxing es un método de hacking poderoso.

Es un programa creado para para doxear a un individuo o una organización .

Doxinfo tiene una variedad de opciones de buscadores web para obtener datos de nuestra victimas.

Requisitos

- Sistemas operativo Windows 7/10

- Pendrive/Usb "opcional"

- Navegador preferido "google . firefox , operamini etc"

Pasos

- Ejecutamos el programa Doxinfo para ver las opciones que tienen.

- Ingresamos el comando help para ayuda del programa y ver que otras opciones tienen

- Observamos que para hacer doxing a una victima podemos usar el metodo dorks.

- Site:facebook.com usuario

- index:www.facebook.com

- usuario inurl:www.facebook.com

- usuario intext:usuario inurl:www.facebook.com

- Ingesamos el comando img para hacer búsqueda desde una imagen o foto de nuestro victima

- Introducimos el comando ip para hacer la ubicación de nuestra victima usando diferentes motores de búsqueda de ip o localización.

- El comando v es para estar actualizado con nuestro programa.

- El comando cls nos ayudara a limpiar nuestra ventana del programa.

-Ingresamos el comando web y el numero 43 para hacer la búsqueda de nuestra victima ingresamos el email,nombre o numero de teléfono esta búsqueda se realizara en facebook.

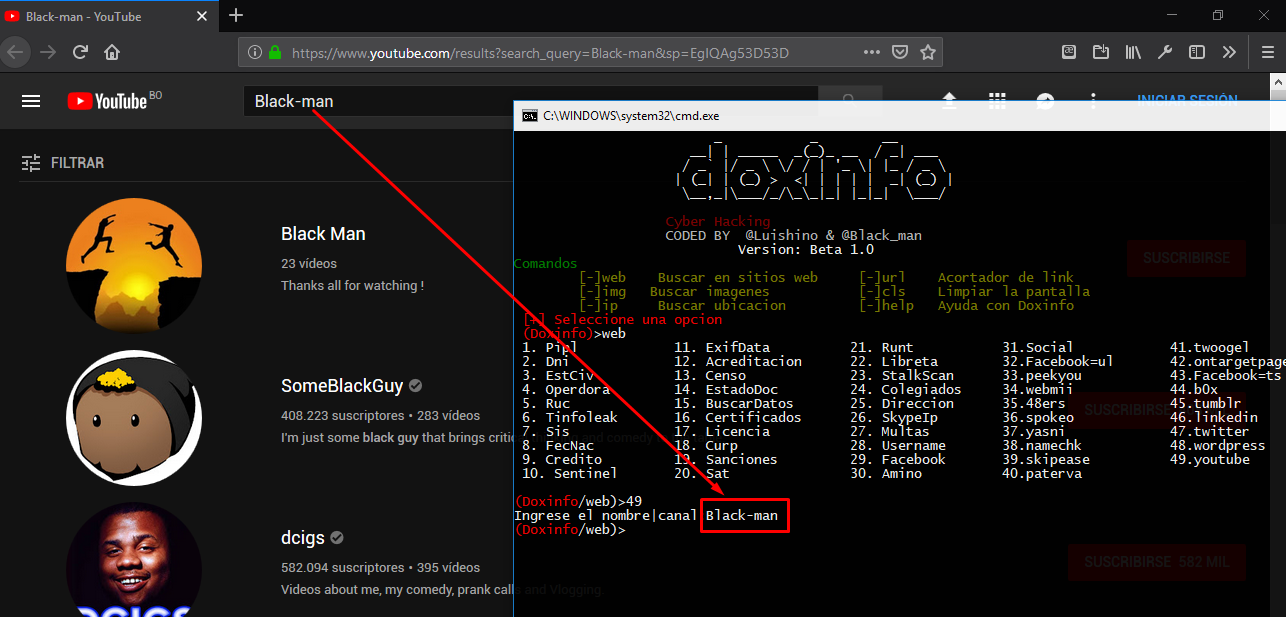

- Ingresamos el numero 49 para que haga la búsqueda en youtube introducimos el nombre o canal de la victima que deseamos doxear.

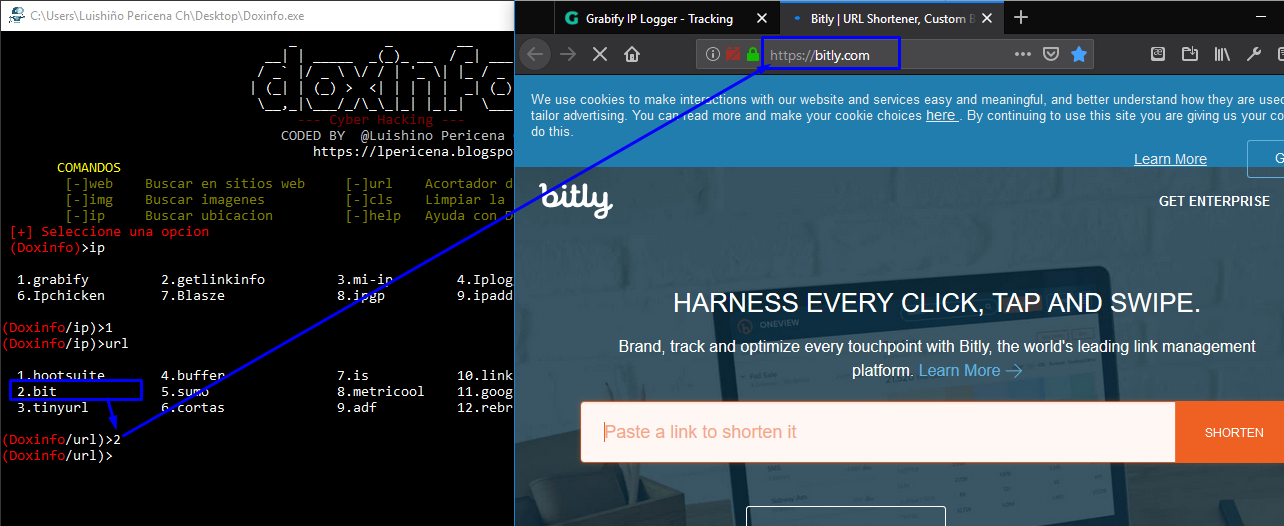

- Ingresamos el numero 49 para que haga la búsqueda en youtube introducimos el nombre o canal de la victima que deseamos doxear.-El comando ip nos ayudara a obtener la ip de nuestra victima y la ubicación usando diferentes motores de ubicación ingresamos el numero 1

-Creamos un link para luego copiar y enviar a nuestra victima

-El comando url nos ayudara a ocultar o acortar el link malicioso en este caso el link de ip-logger para saber la ip de nuestra victima

Github

- OfficeHack extraer documentos de microsoft Office de la pc a una usb

- PictureHack robar Imágenes de una pc hacia la USB

- DetectViruS seguridad en internet los puertos y comunicaciones

- Eliminar los virus de una usb con el Antivirus Stain

- Extraer las claves de wifi de windows

- Error Script Host

- Cómo eliminar virus usb que oculta todos los archivos y crea un enlace

- Gamer Over vurus

- Cambiando el fondo de pantalla con Avast Security

- Activar / Desactivar firewall de Windows y remotamente

- Importar perfiles de wifi con Powershell Wlan-Profiles

- Obtener información del sistema de un equipo Windows

- Importando las claves de wifi en un archivo xml

- ¿Qué es y cómo funciona un ataque DDoS? con Attack2D

- Usb-file copiar archivos con USB

- OfficeHack extraer documentos de microsoft Office de la pc a una usb

Comentarios

Publicar un comentario

Comparte tu opinión y únete a la conversación sobre seguridad informática en nuestro blog.