Extrayendo una Bandera desde una Imagen AGETIC - CTF

En este post, te mostraré cómo extraje una bandera (flag) de un reto CTF a partir de una imagen PNG usando herramientas de análisis forense como ExifTool y técnicas de conversión entre formatos de codificación como Hexadecimal y Base64.

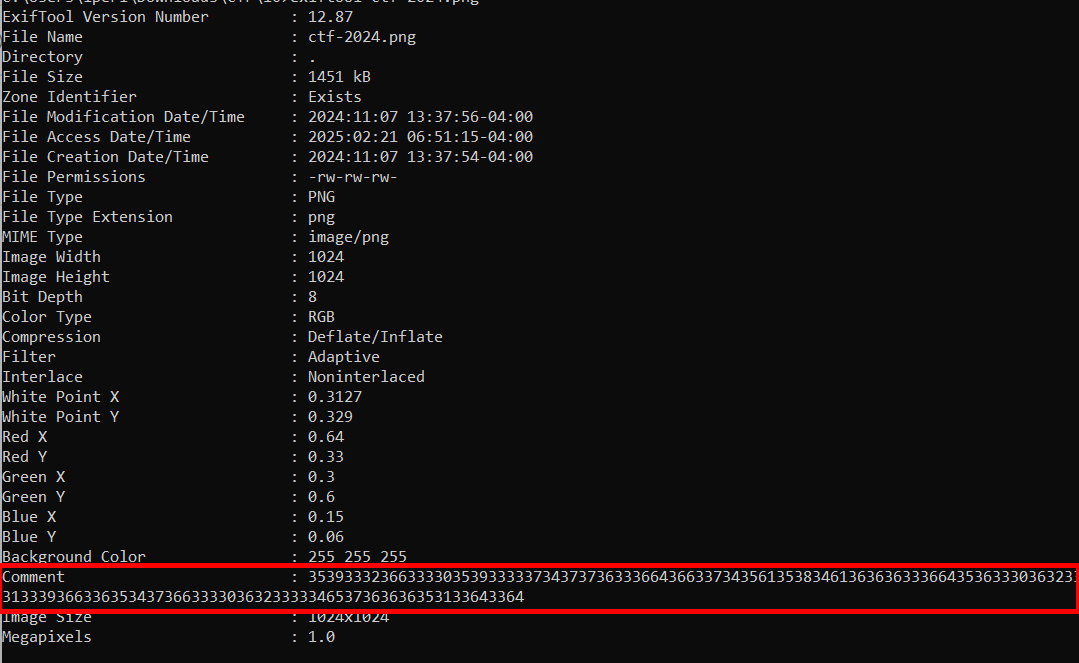

Inspeccionando la imagen con ExifTool

Para empezar, tenía un archivo PNG sospechoso llamado ctf-2024.png. Lo primero que hice fue analizar sus metadatos con ExifTool para ver si había información oculta.

Ejecuté el siguiente comando en la terminal:

exiftool ctf-2024.png

Obtuve la siguiente salida relevante:

Observación: Encontramos un comentario dentro de los metadatos de la imagen que contiene una larga cadena en hexadecimal. ¡Aquí podría estar la clave!

Decodificando el comentario hexadecimal

El comentario que encontramos parecía ser una cadena codificada en hexadecimal, así que escribí un script en Python para convertirlo a texto legible.

Script en Python para decodificar hexadecimal:

Ejecuté el script y obtuve otra cadena en hexadecimal.

Otro hexadecimal sospechoso

Esta vez, la salida parecía ser una cadena en Base64. ¡Casi llegamos al final!

Decodificando Base64 para obtener la bandera

Como la cadena obtenida parecía ser Base64, la convertí a texto plano con Python:

¡Bingo! El resultado de este último paso fue la bandera del CTF

citc{primer_reto_exitoso}

onclusión

Este proceso de extracción demuestra cómo en un CTF se pueden esconder mensajes dentro de imágenes usando metadatos, codificación hexadecimal y Base64. Con herramientas como ExifTool y Python, logramos descubrir la bandera oculta.

🔹 Resumen del proceso:

- Usamos

exiftoolpara encontrar un comentario en la imagen. - Convertimos el contenido hexadecimal en texto legible.

- Descubrimos otro hexadecimal que también decodificamos.

- Encontramos una cadena en Base64 y la convertimos en texto.

- ¡Obtenemos la bandera del CTF!

¿Te gustó este análisis? Si te interesa más sobre forense digital, seguridad informática y CTFs, ¡sígueme para más contenido!

Comentarios

Publicar un comentario

Comparte tu opinión y únete a la conversación sobre seguridad informática en nuestro blog.