Hola navegantes del ciberespacio :) , en un anterior

blog mas un

video hemos realizado un test de como conseguir credenciales buscando vulnerabilidades o fallos de script / sistemas.

En esta ocasión veremos como obtener mas credenciales pero de los famosos exploits

Primero vamos a definir que son los exploits para luego ir entendiendo mejor el panorama ..

Exploit es una palabra inglesa que significa explotar o aprovechar, y que en el ámbito de la informática es un fragmento de software, fragmento de datos o secuencia de comandos o acciones, utilizada con el fin de aprovechar una vulnerabilidad de seguridad de un sistema de información para conseguir un comportamiento no deseado del mismo. wikipedia

Ahora que entendemos mejor los exploits se encargan de vulnerar un sistema , los ataques de phishing no son considerado como xploits ya que solo , recolecta información con el consentimiento de la victima .

Existe paginas maliciosas que hacen este tipo de trabajo y se hacen llamar xploits entre comillas :v en fin .

Si me preguntaran como iniciaste en el hacking o que herramienta he usado ?

Mi respuesta seria inicie hackeando cuenta de facebook con los famosos webs xploits :`v son fácil de usar , lo único malo son las publicidad que llegan a tener como las descargas que te piden , aun no sabemos que contengas algunos xploits si minaran , buscan una explotación en nuestro dispositivo pero algo tenemos claro que ganan por cada publicidad.

Luego de estudiarlo mas investigar analizar , llegue a la conclusión que los datos (credenciales) que llegamos a obtener , también los dueños de la pagina pueden verlos.

También me he preguntado si los datos(credenciales) se venden por las dark webs💰 ? ahí les dejo la misma pregunta ..

Ahora comencemos a lo que vinieron a leer (o.O)

Antes que nada usar una vpn , luego hacer un recorrido por la web que estamos analizando como si fuéramos un usuario mas , luego de ver la web en el froend (vista) comenzamos analiza el código fuente .

╔═══════ ≪ °❈° ≫ ═══════╗

╚═══════ ≪ °❈° ≫ ═══════╝

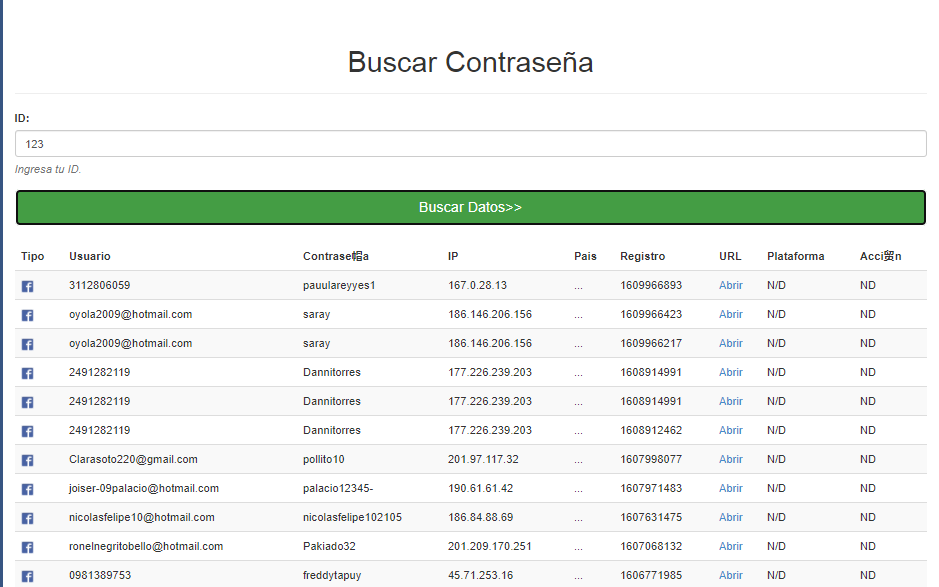

Al analizar detalladamente me he dado cuenta que tienen un ID que nos genera como podemos personalizarlo para ver las credenciales de los usuarios que hayan caído en nuestro expitos(link malicioso).

╔═══════ ≪ °❈° ≫ ═══════╗

╚═══════ ≪ °❈° ≫ ═══════╝

Ahora si lo modificamos a nuestro gusto un ejemplo que nuestro ID se igual 123

ya estaremos obteniendo credenciales de otros usuarios que se haya registrado en la pagina de esa manera llegamos a jugar un poco con los exploit

╔═══════ ≪ °❈° ≫ ═══════╗

╚═══════ ≪ °❈° ≫ ═══════╝

Luego de analizar las credenciales vamos a tratar de ingresar a una cuenta , primero abrimos otro venta de navegación .

Seleccionamos nuestra victima ya elegiste el tuyo? perfecto -.-

Datos victima 💀

gabrielmourao222@gmail.com Gabriel 01 45.162.57.235 ... 1607291054 Abrir N/D ND

⇜✫⇝✫⇜✫⇝✫⇜✫⇝✫⇜✫⇝✫

https://xploitv.net/b/12345

⇜✫⇝✫⇜✫⇝✫⇜✫⇝✫⇜✫⇝✫

Iniciamos sección en la pagina oficial de facebook , he ingresamos los datos , como observamos en la imagen .

Notamos que las credenciales no debe tener espacio Gabriel 01 , lo que he hecho fue borrarlo Gabriel01

En la imagen podemos observar que hace 2 meses aproximadamente ha cambiado su contraseña.

Ah pero eso no me detuvo , así que me pregunte si la contraseña que usaba en facebook también lo usa en gmail , observamos que es así , solo que tenemos un pequeño inconveniente nuestra victima tiene activado el dos paso donde requerimos un mensaje de confirmación :(

⇜✫⇝✫⇜✫⇝✫⇜✫⇝✫⇜✫⇝✫

⇜✫⇝✫⇜✫⇝✫⇜✫⇝✫⇜✫⇝✫

Mi plan era que me llegue el código de verificación para cambiar su credenciales .

⇜✫⇝✫⇜✫⇝✫⇜✫⇝✫⇜✫⇝✫

⇜✫⇝✫⇜✫⇝✫⇜✫⇝✫⇜✫⇝✫

Pero vamos a ver como nos va con otras redes sociales

⇜✫⇝✫⇜✫⇝✫⇜✫⇝✫⇜✫⇝✫

=͟͞͞ʕ•̫͡•ʔ =͟͟͞ʕ•̫͡•ʔ =͟͟͞ʕ•̫͡•ʔ =͟͟͞ʕ•̫͡•ʔ =͟͟͞ʕ•̫͡•ʔ =͟͞͞ʕ•̫͡•ʔ

Aquí les dejo link para que jueguen :)

☆・。。・゜゜・。。・゜★

█▌│▌║▌ │█│║││█│

Descarga gratis la app The Seven Codes y comparte

Google play

Sígueme

ADVERTENCIA: NO INTENTE HACER UN ATAQUE SIN EL PERMISO DE PROPIETARIO DEL SITIO WEB. ES UN PROPÓSITO EDUCATIVO SOLAMENTE. NO ES RESPONSABLE DE NINGÚN TIPO DE PROBLEMA ILEGAL.

PERMANECE LEGAL.

GRACIAS!

Si tienes algún problema, deja un comentario y comparte tú opinión.

¿Ha quedado contestada su pregunta?

Comentarios

Publicar un comentario

Comparte tu opinión y únete a la conversación sobre seguridad informática en nuestro blog.