En toda aplicación web existen riesgos y vulnerabilidades que deben ser mitigados, uno de los más

grandes el usuario quien muchas veces para procurar no olvidar sus credenciales de acceso, utiliza las mismas que le fueron otorgadas por los administradores o a su vez fáciles de recordar y adivinar por cualquier persona externa. En el manejo de aplicaciones web por parte de estudiantes y docentes

muchas veces se deja de lado la seguridad por parte de los usuarios provocando acceso no deseado a información sensible.

Me he preguntado

¿Por qué los usuarios no cambian frecuentemente las contraseñas si saben que es necesario?

Por que pasa esto?

El usuario tiende a dejarse ganar por la pereza cuando debe cambiar una contraseña

Análisis de vulnerabilidades y diseño de procesos correctivos de la página web de la Dirección de Educación a Distancia y Virtual de la Universidad Autónoma Gabriel Rene Moreno

Se presenta el problema desde una contextualizan global hasta una institucional y se presenta la necesidad de la realización del presente proyecto.

DATOS INFORMATIVOS

Institución: Universidad Autónoma Gabriel Rene Moreno

Dirección: Ciudad Universitaria UAGRM, Santa Cruz de la Sierra

Web: https://virtual.uagrm.edu.bo

Beneficiario/s: Comunidad Universitaria

Tiempo: El presente proyecto de investigación se desarrollará en el período académico febrero 2020 – marzo 2020

Al ingresar en la página web mencionada se puede observar el sistema de manejo de contenidos para aplicaciones web utilizado.

https://moodle.org/?lang=es

Aplicación para uso del desarrollo de la página aula virtual

• https://download.moodle.org/mobile?version=2019111801.01&lang=es&iosappid=633359593&androidappid=bo.edu.uagrm.virtualuagrm

• https://play.google.com/store/apps/details?id=com.moodle.moodlemobile

Apache/2.4.38 (Debian) Server at virtual.uagrm.edu.bo Port 443

PLANTEAMIENTO DEL PROBLEMA

Al hablar de vulnerabilidades de sistemas o páginas web lo primero que se piensa es que se trata de un ataque el cual no puede ser detectado o detenido, es entonces cuando la palabra “hacker” tiene acción, en el presente tema se analizan las formas de ataques más comunes y con mayor énfasis en los métodos de mitigación de vulnerabilidades.

JUSTIFICACIÓN

La presente investigación es de sumo interés para la comunidad universitaria actual ya que, en ésta se encuentran repositorios de las clases impartidas por los docentes hacia los estudiantes, así mismo como la revisión de sus trabajos y la realización de evaluaciones acordes a los temas observados.

En la actualidad no se ha explorado a profundidad el campo de la seguridad informática dentro de las páginas web propias de la universidad, es por lo cual el presente proyecto representa una innovación adecuada para la comunidad universitaria.

TEST DE AUTENTICACIÓN

La autenticación dentro de un entorno web representa la parte vital del mismo, es necesario tener en cuenta todas las credenciales existentes y qué métodos se utilizan para la comprobación de las mismas.

TEST DE CREDENCIALES POR DEFECTO

Al momento de crear nuevos usuarios, muchas veces son creados con nombres de usuario y contraseñas generadas por defecto, en el caso del aula virtual en primera instancia se crean usuarios con el acceso de usuario = número de registro y su contraseña = número de cédula, un error bastante grave y el que tiene el mayor riesgo dentro del presente proyecto de investigación, en éste punto se vulnerará a profundidad el error de mantener las credenciales por defecto.

Después del primer ingreso al aula virtual como nuevo usuario, el mismo, es solicitado para realizar un cambio de clave por una más segura, éste paso es omitido por la gran mayoría de las personas, tanto estudiantes como docente.

HERRAMIENTA GOOGLE HACKING

Google Hacking es una técnica en informática que utiliza operadores para filtrar información en el buscador de Google. Además podemos encontrar otras aplicaciones de agujeros de seguridad en la configuración y el código informático que se utilizan en las páginas web.

https://es.wikipedia.org/wiki/Google_Hacking

Para determinar los nombres de usuario, en éste caso los números de cédula se procedió a realizar dos tipos de análisis, el primero es mediante el análisis de archivos con información sensible encontrados en la página web y buscadores, en donde existía un listado de profesores/estudiantes y su número de cédula.

El análisis presentado es el más grave existente dentro de la aplicación, y son vulnerables tanto alumnos como docentes dado su propio manejo de sus cuentas y el mantener la misma contraseña creada por defecto.

Ataques de fuerza bruta a formularios web

Durante una auditoria de seguridad, es frecuente encontrarse con formularios web de acceso que no incorporan un sistema de ‘captchas’ para evitar los ataques por fuerza bruta.

Ejemplo de esta clase de formularios es fácil encontrarlos en todo tipo de organizaciones, grandes y pequeñas, y pueden ser un importante vector de riesgo si un atacante, armado con un buen diccionario, intenta averiguar credenciales de acceso.

Ejemplo práctico de un ataque a un formulario

|

| Ejemplo práctico de un ataque a un formulario |

De esta manera podemos ingresar a la cuenta de las victimas

RESUMEN DE CONSERVACIÓN DE DATOS

De la misma manera un riesgo que tiene de forma visual el aula virtual es el mostrar el listado, con nombres completos, de los estudiantes y docentes que cursan una materia en específico.

Si bien la información tal como números de cédula, nombres y apellidos, es pública, el hecho de mostrar nombres completos dentro de una materia específica facilita el trabajo de algún atacante, enfocándolo directamente hacia su objetivo. Al obtener el listado con números de cédula de los docentes pertenecientes a las Facultades realización del ataque en cuestión, probando como nombre de usuario y contraseña, obteniendo resultados con un riesgo alto.

Como podemos observar se expone los datos privados/sensibles que cualquier atacante podria usarlo para su beneficio malicioso.

La página aula virtual no especifica sus políticas de privacidad para que un usuario se sienta seguro al exponer sus datos.

https://virtual.uagrm.edu.bo/pregrado/admin/tool/dataprivacy/summary.php

ANALIS DE PRUEBA

Datos encontrados del estudiante

https://antigua.uagrm.edu.bo

Login/iniciar sección

https://virtual.uagrm.edu.bo/pregrado/login/index.php

Ingresando al aula virtual

https://virtual.uagrm.edu.bo/pregrado/my/

Datos personales del estudiante

De esta manera podemos ingresar a la cuenta de un estudiante/docente

https://virtual.uagrm.edu.bo/pregrado/user/profile.php?id=1824

Cambiando ID

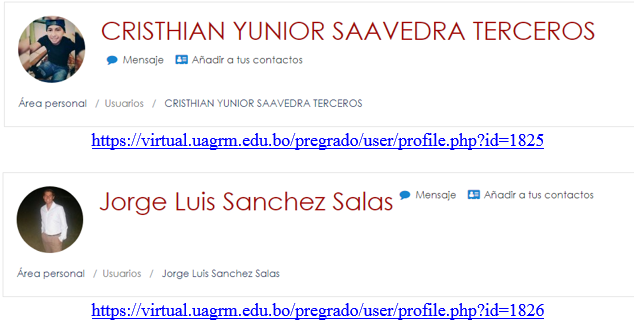

Resulta que al cambiar el ID de RODRIGUEZ URQUIDI NOHELIA ALEJANDRA que es el numero id=1824 , al cambiarlo por 1825 se pueden ver los perfiles de los estudiantes

https://virtual.uagrm.edu.bo/pregrado/user/profile.php?id=1825

https://virtual.uagrm.edu.bo/pregrado/user/profile.php?id=1826

CONCLUSIÓN

En toda aplicación web existen riesgos y vulnerabilidades que deben ser mitigados, uno de los más grandes el usuario quien muchas veces para procurar no olvidar sus credenciales de acceso, utiliza las mismas que le fueron otorgadas por los administradores o a su vez fáciles de recordar y adivinar por cualquier persona externa. En el manejo de aplicaciones web por parte de estudiantes y docentes muchas veces se deja de lado la seguridad por parte de los usuarios provocando acceso no deseado a información sensible.

Formulario sin captcha, para fuerza bruta en Login

Dificultad; baja

Impacto; medio

Recopilación de información

Dificultad: baja

Impacto medio

Exposición de información por parte de la uagrm

Dificultad baja

Impacto medio

Permite lo siguiente

Backdoor por medio de webshell

Dificultad: media

Impacto: alto

Phishing

dificultad media

impacto medio’alto

PROPUESTA DE SOLUCIÓN

El análisis de vulnerabilidades dentro de un entorno web, representa una parte vital de cualquier entidad para garantizar la seguridad de sus datos, a más de agregar políticas internas las cuales crearán un ambiente de integridad y fiabilidad de los datos, repercutiendo en la comunidad que usa el entorno.

• Agregar capchap login

• Agregar políticas de datos

• Reservar datos del estudiante

╔═══════ ≪ °❈° ≫ ═══════╗

╚═══════ ≪ °❈° ≫ ═══════╝

╔═══════ ≪ °❈° ≫ ═══════╗

╚═══════ ≪ °❈° ≫ ═══════╝

Gracias a la colaboración existente por parte de la Dirección de Educación a Distancia y Virtual de la Universidad, se pudieron realizar las pruebas planteadas en la introducción de la investigación, tales como verificar de qué manera se crean usuarios, como ellos ingresan a la aplicación, de qué manera se controla el cambio de contraseñas y por qué canal es transportada esa información. Al realizar los análisis correspondientes siguiendo la metodología propuesta se obtuvieron distintos resultados, los cuales, de existir vulnerabilidades se sugiere métodos correctivos para evitar las mismas.

★Fuentes

☆・。。・゜゜・。。・゜

☆・。。・゜゜・。。・゜

ADVERTENCIA: NO INTENTE HACER UN ATAQUE SIN EL PERMISO DE PROPIETARIO DEL SITIO WEB. ES UN PROPÓSITO EDUCATIVO SOLAMENTE. NO ES RESPONSABLE DE NINGÚN TIPO DE PROBLEMA ILEGAL.

PERMANECE LEGAL. GRACIAS!

Si tienes algún problema, deja un comentario y comparte tú opinión.

¿Ha quedado contestada su pregunta?

Comentarios

Publicar un comentario

Comparte tu opinión y únete a la conversación sobre seguridad informática en nuestro blog.