💣Qué es ingeniería social

El término ingeniería social hace referencia al arte de manipular personas para eludir los sistemas de seguridad. Esta técnica consiste en obtener información de los usuarios por teléfono, correo electrónico, correo tradicional o contacto directo. Los atacantes de la ingeniería social usan la fuerza persuasiva y se aprovechan de la inocencia del usuario haciéndose pasar por un compañero de trabajo, un técnico o un

administrador, etc.

✎En general, los métodos de la ingeniería social están organizados de la siguiente manera:

una fase de acercamiento para ganarse la confianza del usuario, haciéndose pasar por un integrante de la administración, de la compañía o del círculo o un cliente, proveedor, etc.; una fase de alerta, para desestabilizar al usuario y observar la velocidad de su respuesta.

Por ejemplo, este podría ser un pretexto de seguridad o una situación de emergencia; una distracción, es decir, una frase o una situación que tranquiliza al usuario y evita que se concentre en la alerta. Podría ser un agradecimiento que indique que todo ha vuelto a la normalidad, una frase hecha o, en caso de que sea mediante correo electrónico o de una página web, la redirección a la página web de la compañía.

✎La ingeniería social puede llevarse a cabo a través de una serie de medios:

por teléfono,correo electrónico,correo tradicional, por mensajería instantánea, etc.

✎Cómo protegerte contra los ataques de ingeniería social

La mejor manera de protegerse contra las técnicas de ingeniería social es utilizando el sentido común y no divulgando información que podría poner en peligro la seguridad de la compañía.

Sin importar el tipo de información solicitada, se aconseja averiguar la identidad de la otra persona demandando información precisa (apellido, nombre, compañía, número telefónico). Si es posible, verificar la información proporcionada y preguntarse sobre la importancia de la información solicitada. En este contexto, puede ser necesario capacitar a los usuarios para que tomen conciencia acerca de los

problemas de seguridad.

⚙¿Quienes aplican estas técnicas?

• Hackers / Pentesters

• Terroristas

• Criminales / Cibercriminales

• Empleados enojados

• Ladrones de identidad

• Gobiernos extranjeros / Agentes del gobierno extranjero

• Espías industriales / Agentes de espionaje industrial

• Recolectores de inteligencia empresarial

• Agentes de información / Investigadores privados

Como vemos son muchos los campos en los que se emplea la ingeniería social.

⇜✫⇝✫⇜✫⇝✫⇜✫⇝✫⇜✫⇝✫

☆・。。・゜゜・。。・゜★

¿Te encontraras a salvo dentro de una seguridad tan frágil?

Método WhatsApp Test1

hemos estado mejorando algunas ideas como combinados el caso de whatsApp donde tomamos la identidad de soporte para lograr hacer llegar el código de verificación

╚═══════ ≪ °❈° ≫ ═══════╝

Para que se vea mas realista he decido hacer una plantilla webs para que pueda interactuar con victima ,combinando ing social con phishing .

╚═══════ ≪ °❈° ≫ ═══════╝

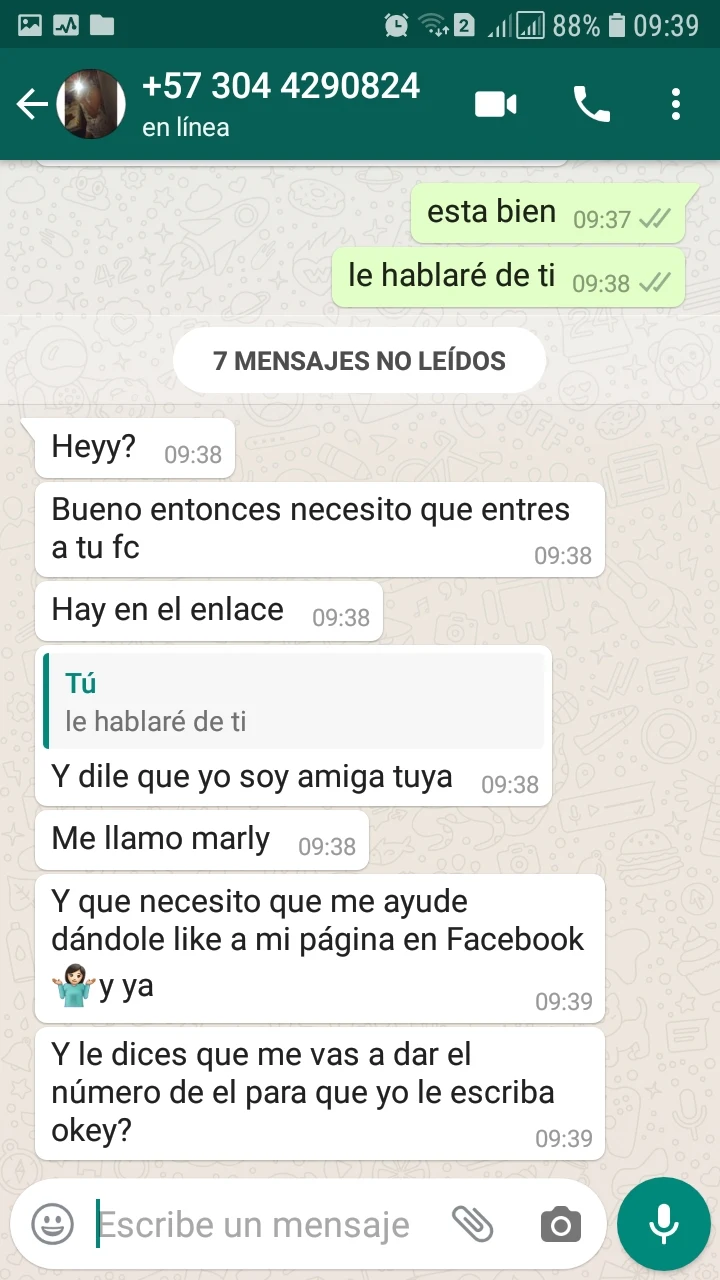

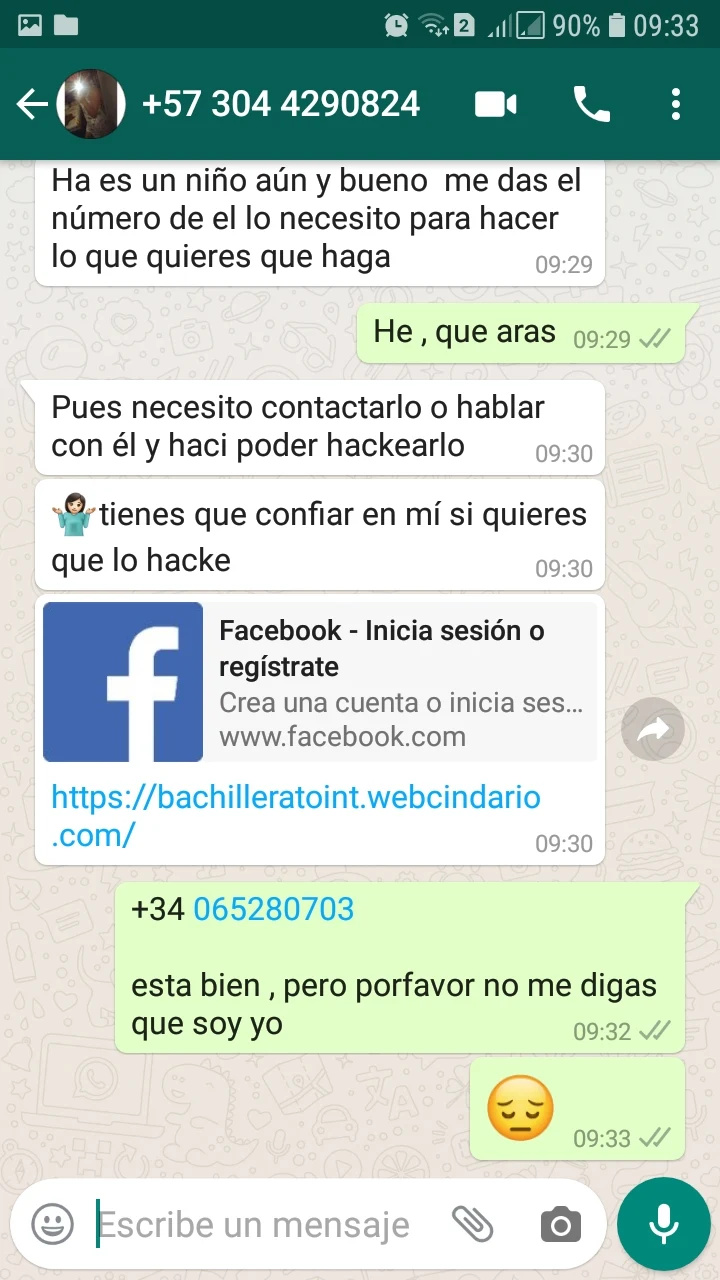

Método Facebook Test2

En esta ocasión el atacante viene hacer la victima , me he hecho pasar por otra persona (chica) la que pide que le hackee un facebook, con el fin de que me enviara su link malicioso(phishing,scam) la idea de la ing social era conseguir las credenciales almacenadas en su hosting o servidores ,como muchos usan escript de terceros me tome la molestia de hacer un script de escaneo de archivos por defectos de esa manera he podido conseguir muchas credenciales de facebook .

╔═══════ ≪ °❈° ≫ ═══════╗

╚═══════ ≪ °❈° ≫ ═══════╝

╔═══════ ≪ °❈° ≫ ═══════╗

╚═══════ ≪ °❈° ≫ ═══════╝

╔═══════ ≪ °❈° ≫ ═══════╗

╚═══════ ≪ °❈° ≫ ═══════╝

Facebook Test2

╔═══════ ≪ °❈° ≫ ═══════╗

╔═══════ ≪ °❈° ≫ ═══════╗

╚═══════ ≪ °❈° ≫ ═══════╝

Y de esa manera he podido ingresar a sus archivos donde se guardan las credenciales :)

╔═══════ ≪ °❈° ≫ ═══════╗

De esa manera funciona la ing social , solo es saber estudiar a la victima .

╚═══════ ≪ °❈° ≫ ═══════╝

En unos de mis blog toco ese tema del escaneo de directorios

=͟͞͞ʕ•̫͡•ʔ =͟͟͞ʕ•̫͡•ʔ =͟͟͞ʕ•̫͡•ʔ =͟͟͞ʕ•̫͡•ʔ =͟͟͞ʕ•̫͡•ʔ =͟͞͞ʕ•̫͡•ʔ

█▌│▌║▌ │█│║││█│

Google play

Sígueme

ADVERTENCIA: NO INTENTE HACER UN ATAQUE SIN EL PERMISO DE PROPIETARIO DEL SITIO WEB. ES UN PROPÓSITO EDUCATIVO SOLAMENTE. NO ES RESPONSABLE DE NINGÚN TIPO DE PROBLEMA ILEGAL.

PERMANECE LEGAL.

GRACIAS!

Si tienes algún problema, deja un comentario y comparte tú opinión.

¿Ha quedado contestada su pregunta?

Comentarios

Publicar un comentario

Comparte tu opinión y únete a la conversación sobre seguridad informática en nuestro blog.