- Si tu amigo no puede acceder a su cuenta porque alguien tomó el control, muéstrale la sección

- Si tu amigo está incapacitado por motivos médicos y no puede usar Facebook, es posible que podamos ayudarte a eliminar su cuenta. Si el estado de tu amigo es reversible, podemos desactivar la cuenta en lugar de borrarla. De esa manera, cuando esta persona se recupere, podrá volver a iniciar sesión y reabrir su cuenta.

- Si tu amigo falleció, avísanos para hacer su perfil conmemorativo. Convertir una cuenta en conmemorativa ayuda a protegerla, ya que nadie puede iniciar sesión en ella.

🛠️Es posible recuperar una cuenta de Facebook

La mayoría de los usuarios son vulnerados y atacado por el método más conocido el

Phishing, este método se usa con la

Ing. social, tratar de persuadir o tener una confianza con la víctima.

Para recuperar la cuenta los pasos que podido usar son:

Fuerza bruta

Hacer

fuerza bruta al perfil del usuario para que Facebook lo detecte como sospechoso he estado haciéndolo como 3 días usando algunas herramientas que publique en blog.

Cuenta vincula con el correo

Tratar de vincular su correo electrónico , pero el

atacante resultó que eliminó la cuenta asociada de google su correo.

"Si tienes acceso puedes modificar el número de teléfono y también usar la dirección con que la abriste."

Número de teléfono(celular)

También he podido ver que el

atacante eliminó su número telefónico (celular) vinculado de la

víctima.

Fuerza bruta al número de verificación

Al enviar muchas peticiones me pedía que ingrese un número de verificación de 6 dígitos, intente hacerle también fuerza bruta. Pero

NO es posible porque solo te da pocos intentos al igual que loguearse o ingresa.📦

Puede que cifremos y almacenemos tu documento de identidad durante un período máximo de un año para mejorar nuestros sistemas automatizados de detección de documentos de identidad falsos. Tu documento de identidad se almacenará de forma segura y nadie de Facebook podrá verlo.

Si no quieres que Facebook utilice tu documento de identidad para mejorar nuestros sistemas automáticos a fin de detectar documentos falsos, puedes ajustar la configuración de Confirmación de identidad. Si desactivas esta opción, la copia de tu documento de identidad se eliminará en un plazo de 30 días tras su envío o en el momento en el que desactives esta opción.

Accede al servicio de ayuda para obtener más información sobre qué ocurre con tu documento de identidad después de que nos lo envíes.

Problemas con el código de las aprobaciones de inicio de sesión

Si no puedes acceder a tu cuenta porque no puedes recibir tu código de seguridad, rellena el siguiente formulario.

⇜✫⇝✫⇜✫⇝✫⇜✫⇝✫⇜✫⇝✫

Obtén más información sobre las aprobaciones de inicio de sesión y obtén sugerencias para resolver este problema en el servicio de ayuda:

- El nombre completo que figura en tu cuenta

- Dirección de correo electrónico de contacto (opcional)

- Proporciona una dirección de correo electrónico de contacto si no sabes cuál es la dirección o el número de teléfono que figura en tu cuenta.

- Operador de telefonía móvil/proveedor de servicios

- Ejemplo: Verizon, AT&T

- Problema que se ha producido

- Descripción del problema

Enviamos el documento personal para recuperar la cuenta .

Recuperando datos

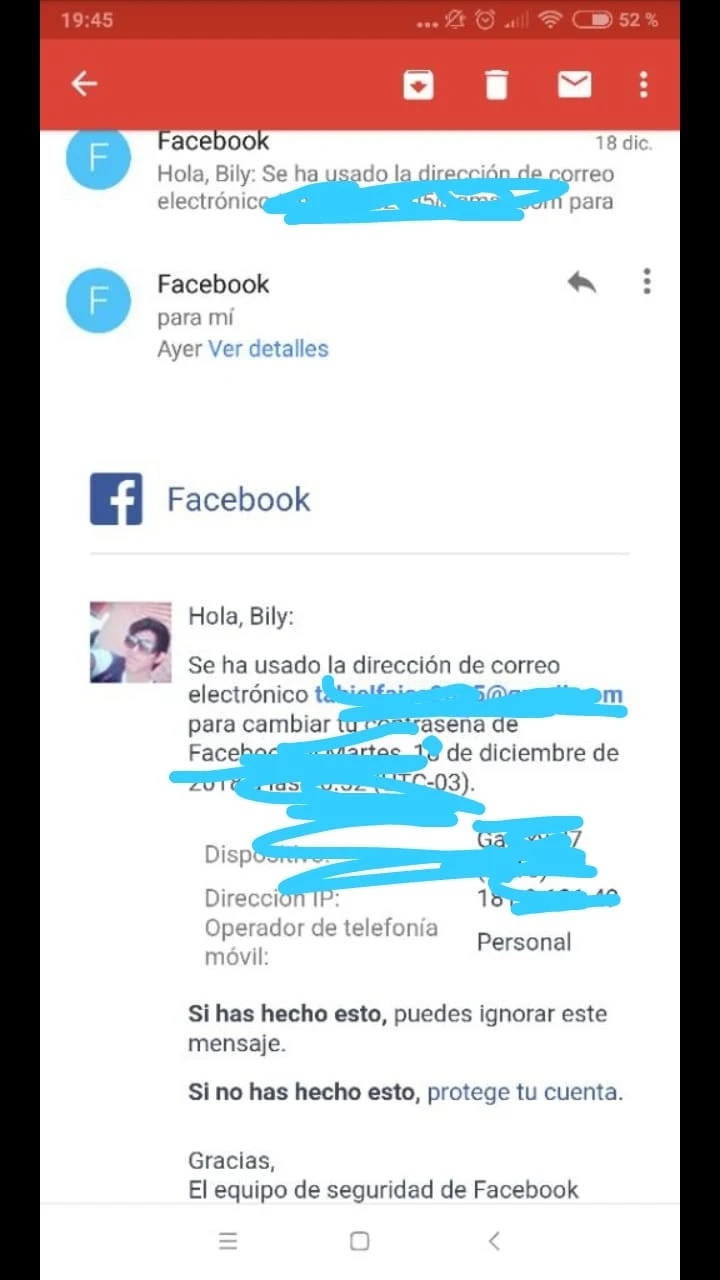

El paso del correo era solo para que la víctima pueda ingresar en caso que facebook le llegue una notificacion, como podemos observar en la imagen.

Si crees que tu cuenta o la cuenta de alguien que conoces ha sido hackeada, puedes asegurarla a través del siguiente enlace:

Es posible que te hayan hackeado la cuenta si ves alguno de los siguientes indicios:

- Se modificó tu correo electrónico o contraseña.

- Se modificó tu nombre o fecha de nacimiento.

- Se enviaron solicitudes de amistad a personas que no conoces.

- Se enviaron mensajes que no escribiste.

- Se hicieron publicaciones que no creaste.

También puedes consultar estas herramientas y consejos para proteger tu cuenta e informarte sobre otras consecuencias de las cuentas hackeadas:

Si tienes razón para creer que alguien más entró en tu cuenta, rellena y envía el siguiente formulario:

Asimismo, consulta los siguientes consejos de seguridad para reforzar tu cuenta:

Referencias:

☆・。。・゜゜・。。・

☆・。。・゜゜・。。・

ADVERTENCIA: NO INTENTE HACER UN ATAQUE SIN EL PERMISO DE PROPIETARIO DEL SITIO WEB. ES UN PROPÓSITO EDUCATIVO SOLAMENTE. NO ES RESPONSABLE DE NINGÚN TIPO DE PROBLEMA ILEGAL.

PERMANECE LEGAL. GRACIAS!

Si tienes algún problema, deja un comentario.

Comentarios

Publicar un comentario

Comparte tu opinión y únete a la conversación sobre seguridad informática en nuestro blog.