Link de la red oscura deeb web

¡Bienvenido! Soy ぎLuishiño. En mi Blog comparto mi pasión por la programación, desarrollo web, aplicaciones y seguridad informática. Exploro y comparto todo lo que me apasiona. ¿Quieres estar al tanto de mis publicaciones? ¡Sígueme en mi blog y descubre un mundo tecnológico! ¡Te espero con entusiasmo! ¯\(°_o)/¯

Blog

HACKTHEBOX

HACKTHEBOX

Escanea el código QR

Mi id. de pago : 256967004

Mi apodo :Pericena

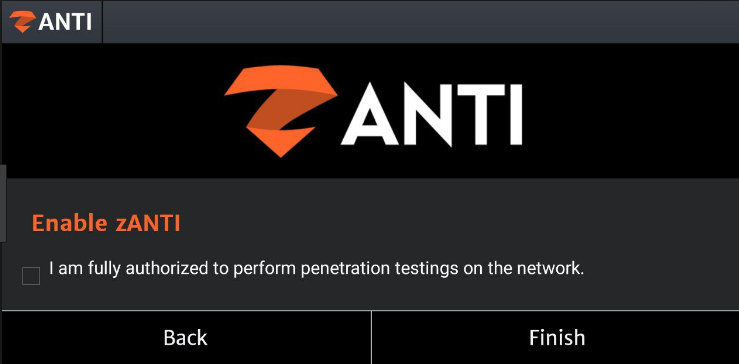

A continuación, destacare una serie de puntos interesantes acerca de los eventos que he realizado :) .

Evento

Una herramienta de red que permite a través de intérprete de comandos y con una sintaxis sencilla abrir puertos hacer ataques reversas

Netcat | Hacking

Se puede utilizar para hacer ataques pero también evadir esas vulnerabilidades

Javascript Phishing | Hacking

Es un emulador de terminal Android y una aplicación de entorno Linux ,Encontraras nuevos script para termux.

Termux | Hacking

Obtener información de una persona a través de fuentes de internet, utilizando el ingenio y habilidades de búsqueda :D.

Doxing & Osint | Hacking

Técnicas que usan los cibercriminales para engañar a los usuarios incautos para que les envíen datos confidenciales..

ingeniería Social | Hacking

Hackear Facebook o alguna otra red social, cualquier sitio web donde se produzca autentificación de usuario con contraseña...

Social Networks | Hacking

Quizás hayas oído hablar de que es posible conectarse a redes wifi existentes en tu entorno (por ejemplo, la de tu vecino).

Wifi | Hacking

Nuevo método para robar el dinero de tu tarjeta bancaria, cuentas autopagable .

Carding & binero | Hacking

Usted puede optar por realizar la denuncia de forma totalmente anónima, o bien, dejar algún dato para un eventual contacto.

Denunciar delitos informáticos

Design

Framework

📂LaravelLenguajes de Programación

📂PhpDevelopers

📂GoogleLibro

📂Libros pdf

Escríbeme al Privado

📂Programación IGoogle Drive Gratis

📂Costo y Presupuesto

»El autor de este blog tiene como objetivo principal facilitar el acceso a información

sobre seguridad informática, tecnología, programación, técnicas de hacking e inteligencia artificial.

Es importante destacar que el blog está destinado exclusivamente a fines educativos y NO promueve actividades ilegales.

El autor se desliga de cualquier responsabilidad sobre descargas, opiniones y comentarios de los textos que se citen en el blog.

La misión principal es compartir conocimiento responsable para mejorar la seguridad digital y promover el uso ético de la tecnología.

Se hace un llamado a los lectores para utilizar sus habilidades de manera responsable y nunca para dañar a otros.

Descarga gratis la app The Seven Codes y comparte con tus amig@s

Esta obra de Luishiño está bajo una Licencia Creative Commons Atribución-NoComercial-CompartirIgual CC BY-NC-SA 4.0 Internacional

>_Si te gustan los contenidos de este sitio,

¿Deseas realizar una aportación?

Puedes colaborar con una pequeña donación via PayPal.

La forma rápida y segura de pagar en Internet. シ

Apoyar al sitio

📡Los interesados en información sobre contrato de soporte Asistencia Técnica , licencia de uso/actualizaciones de sus utilidades, contacten con The Seven Codes para hacer su presupuesto y/o consultar por el servicio al twitter:@Lpericena

© Copyright 2020-2024 .Todos los derechos reservados

by Luishiño - The Seven Codes